今天要聊什麼?嗯...是免費的QR Code打卡系統

嗯...最近很多人在問,那個...QR Code打卡系統,特別是免費的,到底要怎麼選。老實說,這個問題...有點複雜。不是說不能用免費的,但是...嗯...魔鬼都藏在細節裡。你以為省了錢,但可能...會賠上更多時間,甚至是資料的風險。

所以,我今天想慢慢講,把我研究的一些心得...嗯...整理一下。不是要給你一個清單,說哪個最好,而是...教你怎麼去「想」這件事。怎麼根據你自己的公司,可能五個人、十個人...去判斷哪個免費方案,對你來說才是真的「免費」。

網路上的文章好像都漏了些什麼

我去看了一下,網路上的文章...很多都在評比功能。 哪個有GPS打卡、哪個可以匯出報表...之類的。 這些當然重要,但我覺得...他們都少講了一個最關鍵的東西:就是,「免費」的代價是什麼?

很少有人會直接告訴你,你的員工資料,在免費系統裡...安不安全。 也沒人告訴你,當你從五個人長到十五個人的時候,這個「免費」系統還能不能用?到時候你要換系統,那個資料搬家的痛苦...嗯...那才是最貴的成本。

還有就是,很多系統是國外的,他們的免費邏輯跟台灣本地的...很不一樣。 這點等等會細講。所以,只看功能列表,真的...嗯...不夠。

先別急著看功能,先問自己這幾個問題

所以在你開始...嗯...下載試用一大堆APP之前,先停下來,拿張紙筆,或是開個記事本。問自己幾個很基本,但很重要的事情:

- 問題一:公司到底有幾個人?未來半年會增加嗎?

這很重要。如果就你一個人,或是兩三個合夥人,那...說真的,很多簡單的工具就夠了。但如果你是五人以上,而且預計會再找人,那就要考慮這個系統的人數上限。很多免費方案就是卡在人數。 - 問題二:你的員工都在同一個地方上班嗎?

需不需要GPS定位? 是不是有外勤業務?還是全部都在辦公室?如果都在辦公室,那用Wi-Fi或IP位置打卡其實更準,也比較不會有隱私爭議。 - 問題三:你需要排班或算薪水嗎?

這就是個大哉問了。如果只是要個打卡紀錄,那很簡單。但如果你希望...打卡的時數,可以直接...嗯...連結到薪資計算,甚至是特休、加班費的計算...那純免費的方案,幾乎...嗯...辦不到。 你可能需要的是更完整的人資系統。 - 問題四:你有多在乎...那些員工資料?

這不是開玩笑。HR系統存的都是非常敏感的個資。 免費系統的維護和資安等級,通常...嗯...不會是最高級的。你要思考,如果這些資料外洩,對公司的影響有多大。

來,我們來比較一下「免費」的真相

好,問完問題,我們來實際看看。我虛構了幾個市面上常見的免費方案類型,讓你感受一下那個...嗯...差異在哪裡。

| 方案類型 | 優點(表面上看的) | 缺點(你要付出的代價) | 適合誰 |

|---|---|---|---|

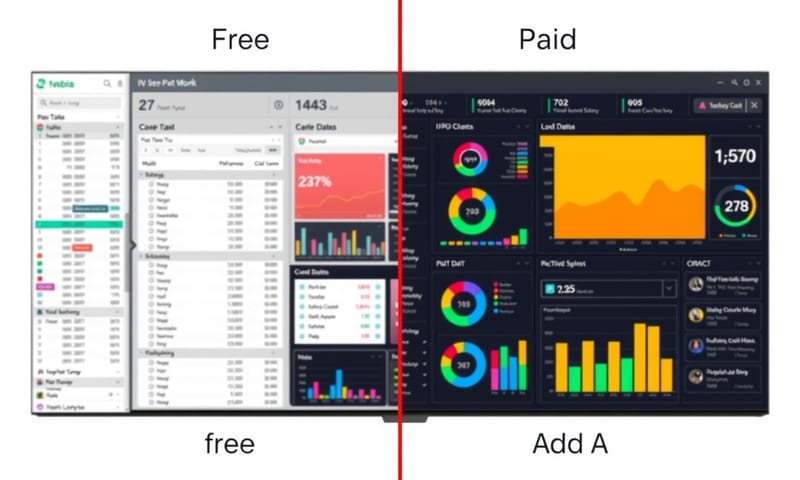

| A. 純粹打卡工具型 | 嗯...就是簡單,真的就是打卡。開App,按一下,結束。通常完全免費。 | 功能超陽春。報表可能很醜,或是根本不能匯出。然後...頁面可能會有廣告,很煩。 | 3人以下的超微型團隊、個人工作室,或是不需要算薪水,只想有個紀錄的。 |

| B. Freemium 人資系統入門版 | 功能看起來很專業!有打卡、請假單...好像什麼都有。 介面也做得比較漂亮。 | 魔鬼都在這。通常會限制人數,比如5人內免費。超過就要付錢,而且...升級費用可能不便宜。 或是核心的算薪功能要另外買。 | 有成長潛力的小公司。可以先用免費版頂著,但心裡要有準備,遲早要付錢。 |

| C. 開源自架設型 | 哇,功能超強大,所有程式碼都給你,愛怎麼改就怎麼改。完全沒有人數或功能限制。 | 你要自己找主機、自己安裝、自己維護。系統更新、除錯...全部自己來。這...嗯...需要有技術底子的人,時間成本超高。 | 公司裡有工程師,而且他剛好很有空、很有愛。不然...嗯...不要輕易嘗試。 |

國外的免費,跟台灣的免費,想的不一樣

說到這個,就得提一下本地跟國際系統的差異。我研究了一下,像國外很有名的 Clockify,他們的免費方案就...嗯...非常大方。 它提供無限使用者、無限專案的時間追蹤。 為什麼?因為他們的目標是讓你習慣在他的生態系裡「記錄工時」,當你需要進一步的「管理」功能,比如審批、更詳細的報表或整合其他系統時,你就得付費了。 它的核心是專案管理和計時。

但反過來看台灣本土的系統,像是文中提到的 Nubo、Apollo 或 104 企業大師,他們的思考邏輯比較...嗯...從「人事管理」出發。 他們的系統通常會跟台灣的勞基法規、薪資結構、勞健保計算綁得比較緊。 所以他們的免費方案,如果有提供的話,通常是作為一個體驗包,讓你試試水溫,最終目的是希望你購買他們完整的、符合本地法規的人資服務。 像 Nubo 就是一個模組化的例子,你可以只選你需要的服務。

所以你看,一個是從「專案工時」切入,一個是從「人事法規」切入,雖然都叫打卡系統,但骨子裡的邏輯...完全不同。你如果只是要記錄時間,國外系統可能很夠用;但如果你要處理台灣的薪資,那...嗯...選本土系統可能會省事很多。

免費最貴的,其實是「搬家成本」和「資料風險」

我想再強調一次...就是那個...嗯...轉換的成本。

當你的公司成長,免費系統不夠用了,你勢必要換。這時候,舊系統裡的打卡紀錄、員工資料、假單...全部都是寶貴的資產。但很多免費系統,它的資料匯出功能都做得很爛,甚至是刻意不讓你輕易帶走。 你可能得花大把時間手動複製貼上,或是請工程師寫程式去撈...那個成本,絕對比你一開始付費買個好系統,貴上好幾倍。

再來就是資安。免費系統的公司,他們要怎麼賺錢?有些是靠廣告,有些...嗯...就是靠你的資料。他們可能會分析這些數據,做成產業報告再賣給別人。這還算好的。比較糟的是,他們的資安防護如果沒做好,被駭客入侵,你公司所有人的個資,包括薪資...都可能外洩。 這風險...嗯...真的要好好評估一下。

所以,結論是什麼?

嗯...說了這麼多,結論其實很簡單。

對於要不要用免費的 QR Code 打卡系統,我的建議是:把它當作一個「暫時」的解決方案,而不是永久的。在你公司還非常小,需求很單純的時候,用它來養成數位化記錄的習慣,是很好的第一步。

但是,在用的第一天,你心裡就要有譜:這個系統我大概會用多久?半年?一年?當公司成長到什麼規模時,我需要換掉它?以及,到時候我的資料,要怎麼「安全地」搬出來?

先想好退路,再去用免費的服務。這樣,你才能真的享受到免費的好處,而不是...嗯...被「免費」給綁架了。

所以...在你決定之前,你會先花時間評估未來的搬家成本嗎?還是覺得...先用了再說?這問題,沒有標準答案,但值得你想一想。