重點一句話

嗯,直接說結論。報到系統不只是刷個 QR code,它是活動體驗的第一個接觸點,也是收集數據的黃金起點。搞砸了,後面都很麻煩。

網路上的文章是不是搞錯重點了?

我快速掃了一下,發現很多文章都在比功能、比規格。什麼 QR Code 掃描、自助報到機、名牌列印... 當然,這些很重要。但我覺得真正的核心,是「流程」,而不是單一功能。你有再多功能,如果流程卡住,賓客的體驗一樣很糟。例如,報到入口規劃不良,再快的掃描也沒用,人還是會擠成一團。

大家都在談技術多酷,像是 NFC 感應報到比 QR Code 更快,甚至人臉辨識。 這很棒,但他們很少提到:這些新技術的導入成本、賓客的適應期,還有...萬一網路不穩怎麼辦? 這些才是活動主辦方真正頭痛的地方。所以我覺得,重點不該只是「有什麼」,而是「怎麼用」、以及「備案是什麼」。

所以,一個順暢的報到流程應該長怎樣?

好,這才是我認為的重點。一個好的流程,應該是從活動前就開始了。

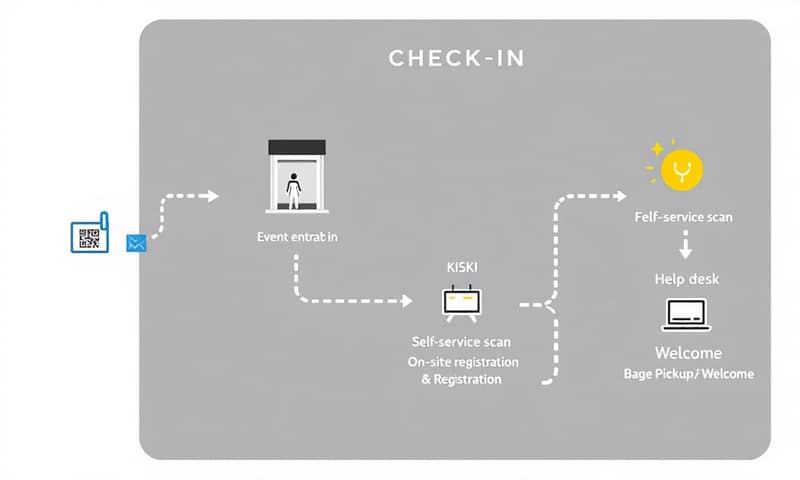

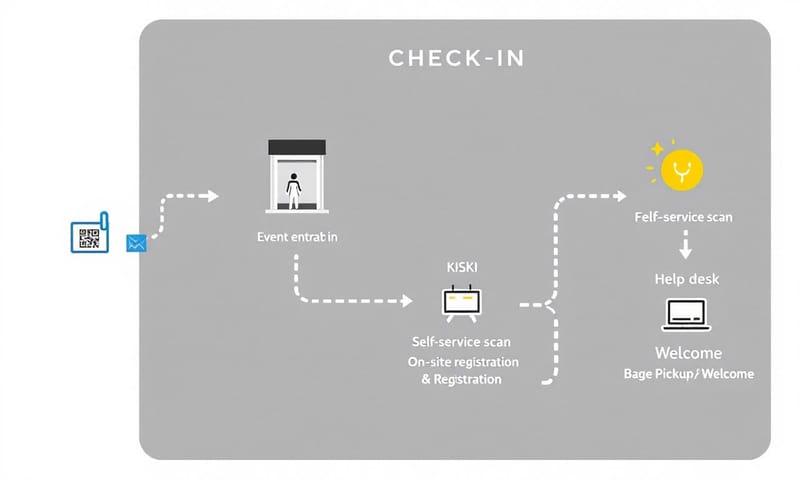

- 活動前:預先登記是關鍵。這一步驟能讓你提前掌握人數,也能減少現場手忙腳亂。 發送附有 QR Code 的確認信是基本操作。 信裡要把報到流程、時間、地點說清楚,甚至給個現場指引圖,讓大家心裡有底。

- 活動當天:分流、分流、再分流!這是現場最重要的事。絕對不要只有一個報到入口。最基本可以分成「已預先報名」和「現場報名/有問題者」。 「已預先報名」的通道目標就是快速通過,理想狀態是 6 秒內完成掃碼、領取名牌。 「有問題者」的櫃台則是要有經驗豐富的工作人員,專門處理找不到 QR Code、名字打錯、臨時要繳費之類的疑難雜症。

- 現場硬體與人力:測試再測試。活動開始前一定要跟工作人員完整演練一次。 確保每個人都知道自己負責什麼、遇到問題該找誰。 還有,網路!網路!網路!一定要有備案,比如至少要有一套離線也能運作的報到系統,等網路恢復後再同步資料。 還有,標示要清楚,讓來賓一進門就知道該往哪走。

- 活動後:數據分析與感謝。報到系統的價值不只在於當下,更在於事後。你可以分析來賓的報到高峰時間,作為下次活動安排的參考。 也可以根據報到資料,發送感謝信或滿意度問卷。

市面上這麼多系統,到底該怎麼選?

功能真的不是越多越好,符合你的活動規模和類型才最重要。 我把它們粗略分成三類,大家可以參考一下。

| 系統類型 | 適合情境 | 優點 | 嗯...缺點是? |

|---|---|---|---|

| 簡易 QR Code 報到 App | 中小型活動、內部會議、講座。基本上就是需要快速確認誰來了的場合。 | 成本最低,甚至很多是免費的。 只要有手機就能當掃描槍,人力需求少。 設定也簡單,基本上就是匯入名單、產生 QR Code。 | 功能很陽春。通常沒有現場印名牌的功能,要嘛預先印好,要嘛乾脆不用。資料分析功能也比較基本。 |

| 整合式自助報到系統 (Kiosk) | 大型會議、展覽、論壇。需要專業感、也需要處理大量人流的場合。 | 體驗很好,來賓自己用觸控螢幕操作,掃描 QR Code 或輸入資料就能報到、還能現場列印名牌。 這能大幅降低人力成本,也讓第一印象很加分。 | 貴。硬體租賃或購買都是一筆開銷。 而且需要穩定的電力和網路。如果系統跟你的報名平台不整合,資料同步會是個惡夢。 |

| NFC/RFID 感應報到 | 高階 VIP 活動、科技主題研討會、或是需要重複進出場的展覽。 | 速度超快,幾乎是「碰一下」就完成報到,比 QR Code 還快。 卡片可以重複使用,也比較有科技感跟尊榮感。可以結合門禁、消費等功能。 | 這個...成本最高。需要特製的卡片或貼紙,還要有對應的讀取設備。 而且,不是所有人的手機都支援 NFC,相容性是個問題。 如果是第一次用,賓客可能需要一點時間學習。 |

講個案例:上次我們辦的千人技術論壇

上次我們辦那個千人論壇,就真的體會到報到系統的重要性。我們用的是整合式的自助報到系統。事前發出的 QR Code 信件裡,除了報到碼,還附上了一個場地平面圖,清楚標示了自助報到區(Kiosk Area)跟人工服務台(Help Desk)。

當天早上 8:30 開放入場,人潮真的很可怕。但因為有 8 台 Kiosk 分散在入口兩側,大部分的人都能自己快速掃描並印出名牌。 我在旁邊觀察,整個過程大概 10-15 秒。真正需要去人工服務台的,大概只有 5% 不到,都是些忘了帶手機、或者公司名稱要臨時修改的。這樣的分流讓主要動線一直很順暢。最重要的,後台可以即時看到報到率,快開場時發現還有 20% 的人沒到,我們就立刻透過 App 推播提醒「活動即將開始」,這個真的很實用。

國外辦活動要小心!個資法規定大不同

在台灣,我們用報到系統蒐集資料,主要是遵守《個人資料保護法》(個資法)。 基本上就是要在事前告知蒐集目的、類別跟利用方式,並且讓使用者有權利查詢或刪除。 很多報名系統的範本都會提供這個。

但如果你要去歐洲辦活動,那就要注意 GDPR (歐盟通用資料保護規則) 了。它比台灣的個資法嚴格非常多。例如,你不只得告知,你還得明確說明你處理個資的「法律基礎」(Legal Basis),像是「取得明確同意」或「履行合約所必需」。而且,對於資料的「跨境傳輸」也有嚴格規定。如果你把在歐洲蒐集的資料傳回台灣的公司伺服器,就必須確保傳輸過程符合 GDPR 的安全標準。被抓到違規,罰款是天價。所以,如果你的活動有國際性質,選擇的系統供應商是否了解並符合 GDPR 規範,就變得很重要。

當然,計畫再好都可能出包...

說真的,辦活動最怕的不是系統功能不夠,而是現場出狀況。我遇過最慘的就是現場 Wi-Fi 全掛。那次還好我們用的系統支援離線模式,先用平板把 QR Code 資料存下來,等網路恢復再一口氣上傳。 所以選系統時,一定要問清楚有沒有離線功能!

另一個常見的悲劇是,工作人員沒訓練好。 來賓問個簡單問題,三個人指來指去沒人知道答案,這會讓活動的專業度瞬間掉漆。所以,不管系統多自動化,一個專門處理疑難雜症、而且被充分授權的「問題解決者」是絕對必要的。

還有就是硬體問題。印表機卡紙、標籤貼紙用完、掃描槍突然讀不到...這些鳥事一定會發生。所以,備用設備、耗材一定要準備得比你預期的多。 想像一下,上千人排隊,結果你名牌紙用完了,那場面有多尷尬。

總之,報到系統是個能讓活動上天堂,也能讓它下地獄的工具。重點是思考整個流程,並且為所有可能出錯的環節做好準備。技術只是輔助,人跟流程才是核心。

換你說說看

你辦活動或參加活動時,在「報到」這個環節遇過最扯、最瞎、或最棒的經驗是什麼?在下面留言分享吧!